Щоб захистити свою базу даних від хакерів, необхідно думати, як хакер. Якби ви були хакером, яку інформацію б шукали? Як би ви її отримали? Існує безліч різних типів баз даних і безліч способів для їх злому. Найчастіше хакери намагаються зламати кореневий пароль або використовують експлойт. Якщо вам знайомі оператори SQL і основні принципи роботи баз даних, спробуйте зламати одну з них.

Кроки

Метод1З 3:

Впровадження SQL-коду

Метод1З 3:

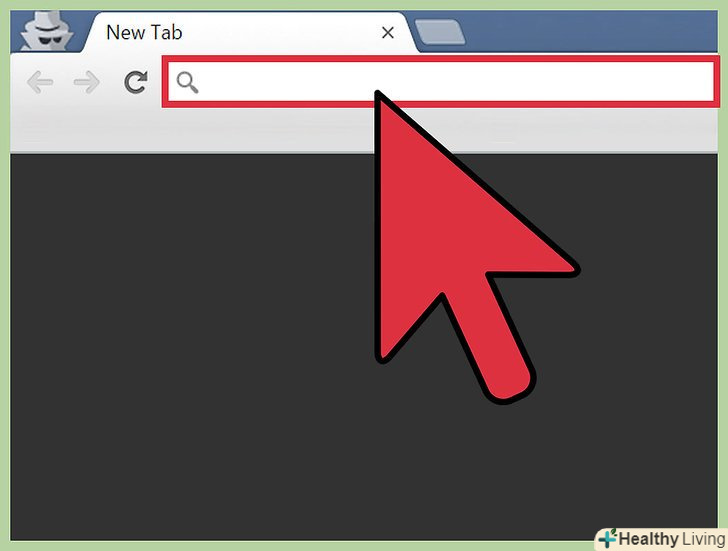

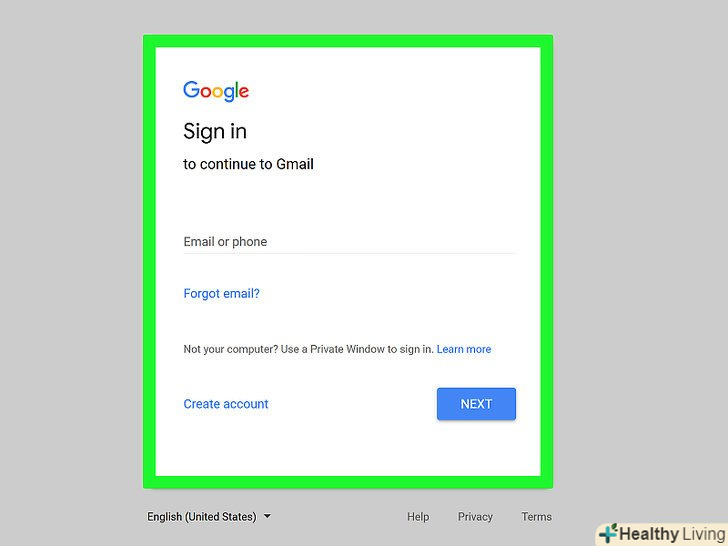

Дізнайтеся, чи має база даних вразливі місця.[1] для цього методу вам потрібно розбиратися в операторах баз даних. Запустіть браузер і відкрийте інтерфейс сторінки входу в базу даних. Потім введіть ' (одна лапка) в поле для імені користувача. Натисніть "Увійти". Якщо з'явиться помилка " SQL виняток: укладена в лапках рядок неправильно завершена» або «неприпустимий символ», значить, база даних вразлива до впровадження SQL-коду.

Дізнайтеся, чи має база даних вразливі місця.[1] для цього методу вам потрібно розбиратися в операторах баз даних. Запустіть браузер і відкрийте інтерфейс сторінки входу в базу даних. Потім введіть ' (одна лапка) в поле для імені користувача. Натисніть "Увійти". Якщо з'явиться помилка " SQL виняток: укладена в лапках рядок неправильно завершена» або «неприпустимий символ», значить, база даних вразлива до впровадження SQL-коду. Знайдіть кількість стовпців. [2] поверніться на сторінку входу бази даних (або на будь-яку іншу адресу, яка закінчується на "id=" або " catid=") і натисніть на адресний рядок. Натисніть пробіл після адреси і введіть

Знайдіть кількість стовпців. [2] поверніться на сторінку входу бази даних (або на будь-яку іншу адресу, яка закінчується на "id=" або " catid=") і натисніть на адресний рядок. Натисніть пробіл після адреси і введітьorder by 1, після чого натисніть ↵ Enter. Збільште число до 2 і натисніть ↵ Enter. Продовжуйте збільшувати порядок, поки не з'явиться помилка. Цифра, яку ви ввели перед цифрою з помилкою і буде фактичним числом стовпців. Дізнайтеся, які стовпи приймають пошукові запити. знайдіть адресний рядок і змініть кінець адреси з

Дізнайтеся, які стовпи приймають пошукові запити. знайдіть адресний рядок і змініть кінець адреси зcatid=1абоid=1наcatid=-1абоid = -1. Натисніть Пробіл і введітьUnion select 1,2,3,4,5,6(якщо стовпців 6). Рахунок повинен вестися до загальної кількості стовпців, при цьому кожна цифра повинна бути розділена комою. Натисніть ↵ Enter і ви побачите цифри всіх стовпців, які приймають запити. Введіть в стовпець оператори SQL.наприклад, якщо ви хочете дізнатися ім'я поточного користувача і впровадити код в стовпець 2, зітріть в адресному рядку все після id=1 і натисніть пробіл. Потім введіть

Введіть в стовпець оператори SQL.наприклад, якщо ви хочете дізнатися ім'я поточного користувача і впровадити код в стовпець 2, зітріть в адресному рядку все після id=1 і натисніть пробіл. Потім введітьunion select 1, concat (user()),3,4,5,6--. Натисніть ↵ Enter і на екрані з'явиться ім'я поточного користувача бази даних. Введіть різні SQL-оператори, щоб відобразити різну інформацію, на зразок списку імен користувачів і паролів для злому.

Метод2 З 3:

Злом кореневого пароля

Метод2 З 3:

Спробуйте увійти як суперкористувач, ввівши пароль за замовчуванням. На деяких базах даних немає стандартного пароля суперкористувача (адміна), так що спробуйте увійти, залишивши поле для пароля порожнім. На інших же базах даних встановлений пароль за замовчуванням, який можна легко знайти на форумі технічної підтримки.

Спробуйте увійти як суперкористувач, ввівши пароль за замовчуванням. На деяких базах даних немає стандартного пароля суперкористувача (адміна), так що спробуйте увійти, залишивши поле для пароля порожнім. На інших же базах даних встановлений пароль за замовчуванням, який можна легко знайти на форумі технічної підтримки. Спробуйте ввести поширені паролі.якщо Адмін захистив аккаунт паролем (що дуже ймовірно), спробуйте ввести поширені комбінації імені користувача і пароля. Деякі хакери публічно розміщують списки зламаних паролів, при цьому вони використовують спеціальні програми для злому. Спробуйте ввести різні комбінації імені користувача і пароля.

Спробуйте ввести поширені паролі.якщо Адмін захистив аккаунт паролем (що дуже ймовірно), спробуйте ввести поширені комбінації імені користувача і пароля. Деякі хакери публічно розміщують списки зламаних паролів, при цьому вони використовують спеціальні програми для злому. Спробуйте ввести різні комбінації імені користувача і пароля.- Знайти збори паролів можна на цьому надійному сайті: https://github.com/danielmiessler/SecLists/tree/master/Passwords.

- Ручне введення паролів може зайняти дуже багато часу, але все ж випробуйте удачу, і лише потім переходите до важкої артилерії.

Скористайтеся програмою для злому паролів. [3] скористайтеся різними програмами і спробуйте зламати пароль шляхом введення тисяч слів і комбінацій букв, цифр і символів.

Скористайтеся програмою для злому паролів. [3] скористайтеся різними програмами і спробуйте зламати пароль шляхом введення тисяч слів і комбінацій букв, цифр і символів.- Популярними програмами для злому паролів є: DBPwAudit (для Oracle, MySQL, MS-SQL and DB2) і Access Passview (для MS Access). З їх допомогою можна зламати пароль багатьох баз даних.[4] в Google також можна знайти програму для злому, спеціально розроблену для вашої бази даних. Наприклад, введіть в пошуковий рядок фразу

програма для злому oracle DB, якщо хочете зламати базу даних Oracle. - Якщо у вас є аккаунт на сервері, на якому стоїть база даних, запустіть програму для злому хешів (наприклад, John the Ripper) і спробуйте зламати файл з паролем. У різних базах даних файл з хешем знаходиться в різних місцях.[5]

- Завантажуйте програми лише з перевірених сайтів. Уважно вивчіть програми, перш ніж почати ними користуватися.

- Популярними програмами для злому паролів є: DBPwAudit (для Oracle, MySQL, MS-SQL and DB2) і Access Passview (для MS Access). З їх допомогою можна зламати пароль багатьох баз даних.[4] в Google також можна знайти програму для злому, спеціально розроблену для вашої бази даних. Наприклад, введіть в пошуковий рядок фразу

Метод3 З 3:

Проломи в базах даних

Метод3 З 3:

Знайдіть експлойт.[6] Sectools.org вже протягом десяти років складає список різних засобів захисту (включаючи експлойти). Їх програми користуються гарною репутацією і використовуються системними адміністраторами для захисту своїх систем по всьому світу. Відкрийте їх список експлойтів (або знайдіть їх на іншому надійному сайті) і знайдіть Програми або текстові файли, за допомогою яких можна проникнути в бази даних.

Знайдіть експлойт.[6] Sectools.org вже протягом десяти років складає список різних засобів захисту (включаючи експлойти). Їх програми користуються гарною репутацією і використовуються системними адміністраторами для захисту своїх систем по всьому світу. Відкрийте їх список експлойтів (або знайдіть їх на іншому надійному сайті) і знайдіть Програми або текстові файли, за допомогою яких можна проникнути в бази даних.- Ще одним сайтом зі списком експлойтів є www.exploit-db.com. зайдіть на їх сайт і натисніть на посилання " Search "(Пошук), потім знайдіть базу даних, яку хочете зламати (наприклад, «oracle»). Введіть капчу у відповідне поле і натисніть на кнопку пошуку.

- Обов'язково вивчіть всі експлойти, які збираєтеся перевірити, щоб знати, що робити в разі виникнення проблеми.

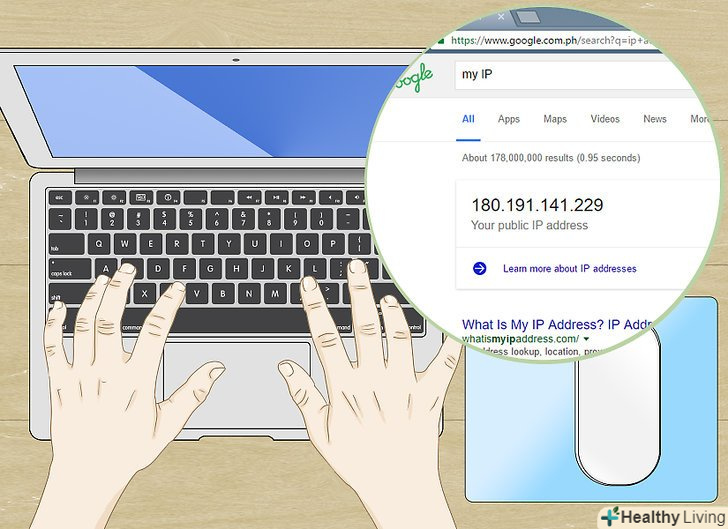

Знайдіть вразливу мережу шляхом вардрайвінгу.[7] Вардрайвінг-це пересування на автомобілі (на велосипеді або пішки) по району з включеною програмою сканування мережі (на зразок NetStumbler або Kismet) з метою пошуку незахищених мереж. Технічно, вардрайвінг є законним, але от проводити нелегальні дії з мережі, яку Ви знайшли шляхом вардрайвінгу-ні.

Знайдіть вразливу мережу шляхом вардрайвінгу.[7] Вардрайвінг-це пересування на автомобілі (на велосипеді або пішки) по району з включеною програмою сканування мережі (на зразок NetStumbler або Kismet) з метою пошуку незахищених мереж. Технічно, вардрайвінг є законним, але от проводити нелегальні дії з мережі, яку Ви знайшли шляхом вардрайвінгу-ні. Скористайтеся пролом в базі даних з вразливої мережі.якщо ви робите те, чого не слід, тримайтеся подалі від своєї мережі. Підключіться через бездротове з'єднання до однієї з відкритої мереж, яку знайшли вардрайвінгом, і запустіть обраний експлойт.

Скористайтеся пролом в базі даних з вразливої мережі.якщо ви робите те, чого не слід, тримайтеся подалі від своєї мережі. Підключіться через бездротове з'єднання до однієї з відкритої мереж, яку знайшли вардрайвінгом, і запустіть обраний експлойт.

Поради

- Завжди зберігайте важливі дані під захистом брандмауера.

- Обов'язково захистіть бездротову мережу паролем, щоб вардрайвери не змогли використовувати вашу домашню мережу для запуску експлойтів.

- Знайдіть інших хакерів і попросіть їх дати вам пару порад. Іноді найкорисніші знання про роботу хакерів не можна знайти в публічному доступі.

Попередження

- Дізнайтеся про закони та наслідки злому у вашій країні.

- Ніколи не намагайтеся отримати незаконний доступ до пристрою зі своєї мережі.

- Вхід в чужу базу даних є незаконним.

Джерела

- ↑ Http://blog.red-database-security.com/2009/01/17/tutorial-oracle-sql-injection-in-webapps-part-i/

- ↑ Https://blog.udemy.com/sql-injection-tutorial/

- ↑ Https://www.cs.virginia.edu/~csadmin/gen_support/brute_force.php

- ↑ http://opensourceeducation.net/database-auditing-with-open-source-tool/

- ↑ Http://www.openwall.com/john/doc

- ↑ http://sectools.org

- ↑ http://www.seattletimes.com/business/seattles-packed-with-wi-fi-spots/